183 questions / réponses

183 questions / réponses

La suppression de l’exigence DB.CO.131 initialement référencée au sein du REM DRIM-M a été actée suite à la constatation de son inapplicabilité.

La mise à jour du REM DRIM-M n’ayant à l’heure actuelle pas été mise en œuvre au sein de la plateforme Convergence, l'exigence DB.CO.131 reste assignée aux candidatures à l’homologation SEGUR vague 2 pour les solutions DRIMBox.

Par conséquent, la preuve de test associée à l'exigence DB.CO.131 peut être renseignée avec la mention « Non applicable au REM DRIM-M » en attendant une mise à jour corrective ultérieure de la plateforme Convergence.

Cette réponse vous a-t-elle été utile ?

La suppression de l’exigence DB.SO.34 initialement référencée au sein du REM DRIM-M a été actée suite à la constatation de son inapplicabilité.

La mise à jour du REM DRIM-M n’ayant à l’heure actuelle pas été mise en œuvre au sein de la plateforme Convergence, l'exigence DB.SO.34 reste assignée aux candidatures à l’homologation SEGUR vague 2 pour les solutions DRIMBox.

Par conséquent, la preuve de test associée à l'exigence DB.SO.34 peut être renseignée avec la mention « Non applicable au REM DRIM-M » en attendant une mise à jour corrective ultérieure de la plateforme Convergence.

Cette réponse vous a-t-elle été utile ?

Le CIBA est prévu dans la vague 2 du Ségur en tant que profil optionnel. En cas de client lourd, l'éditeur doit proposer les deux solutions (code flow et CIBA) => SC.PSC.01 et SC.PSC.13. Le profil est obligatoire lorsque l’éditeur a choisi d’implémenter dans sa solution logicielle l’authentification ProSanté Connect par le protocole CIBA (§3.1 du DSR DPI).

Cette réponse vous a-t-elle été utile ?

Nous confirmons que l'exigence SC.DMP/CONF.11 est absente du REM.

L'exigence SC.DMP/CONF.21 remplace l'exigence SC.DMP/CONF.11 sur les dispositifs RIS et DRIMbox.

Une action de mise à jour du document DSR est en cours.

Vous trouverez ci-dessous les liens vers les REM :

- RIS : REM – RIS – Vague 2 – version du 27/02/2025 (xlsx)

- DRIMbox : REM – DRIMbox – Vague 2 – version du 27/02/2025 (xlsx)

Cette réponse vous a-t-elle été utile ?

Dans le cadre du parcours de référencement de sa solution logicielle, l’Editeur de Logiciel Utilisateur doit obtenir l’Habilitation EDC PSC Editeur de Logiciel Utilisateur pour sa Solution.

Afin d'obtenir cette Habilitation, l’Editeur de Logiciel Utilisateur doit valider le chapitre "Prérequis Maturité technique" du guichet Editeur Espace de Confiance Pro Santé Connect.

A ce titre, l'exigence EDC / PSC.101.01 prévoit que l’Editeur du Logiciel Utilisateur doit fournir une preuve de l’existence de CGU, même incomplètes, incluant un paragraphe dédié à Pro Santé Connect.

Les CGU définitives ne sont requises qu’au moment du guichet Opérateur. Pour toute précision sur les attendus, vous pouvez vous référez à la question/réponse dédiée sur le sujet.

NB : Les Editeurs de Proxy ne sont pas concernés par les CGU car ils n'ont pas d'interface utilisateur.

Cette réponse vous a-t-elle été utile ?

Le Référentiel d’Exigences Minimales et le Dossier de Spécification de Référencement (DSR) du dispositif dédié aux Logiciels de Gestion de Cabinet (LGC) du couloir Médecin de ville incluent dans leur périmètre l’obtention de l’agréement au cahier des charges "Guide d'intégration Ordonnance numérique" [GION2] auprès du CNDA (SC.ORDN/CONF.01).

Le Cahier des charges ordonnance numérique Médecins précise que le logiciel doit être certifié Logiciel d’Aide à la Prescription en médecine ambulatoire auprès de la HAS Haute Autorité de Santé - Certification des logiciels des professionnels de santé.

Pour plus de précision sur l’Ordonnance Numérique, vous pouvez vous référer au webinaire dédié sur le sujet.

Cette réponse vous a-t-elle été utile ?

Vous devrez déposer vos preuves produites à partir de la "version candidate" pour chaque exigence du référentiel MDV sans financement.

Cette réponse vous a-t-elle été utile ?

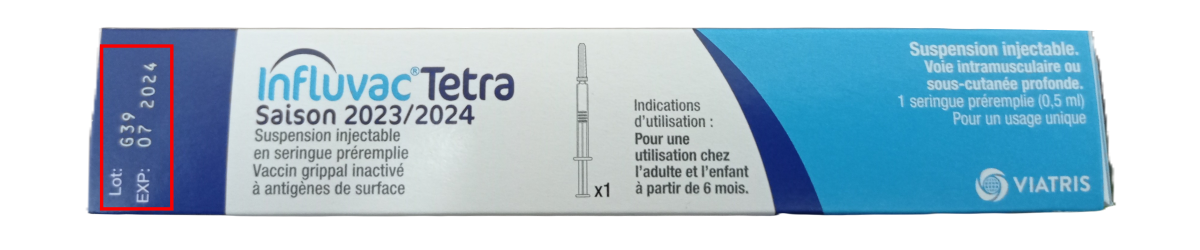

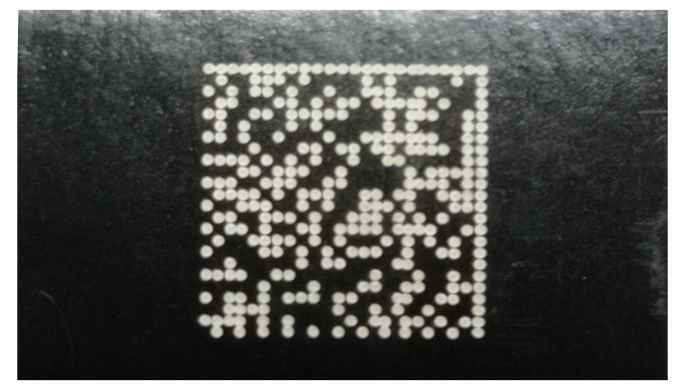

Vous trouverez ci-dessous, une image d’une boite de vaccin qui vous permettra de répondre à l’exigence ERGO 4 et sur laquelle vous trouverez le numéro de lot, la date d’expiration, le Datamatrix ainsi que le nom du vaccin qui doit ressortir dans votre logiciel.

Cette réponse vous a-t-elle été utile ?

Il n'entre pas dans le rôle de la PFI de générer les documents, d'en contrôler le contenu, ou de les modifier, mais bien de les transmettre.

Cette réponse vous a-t-elle été utile ?

Les durées de conservation sont une responsabilité du responsable de traitement.

En tant qu'éditeur, vos logiciels doivent être capables de gérer deux durées de conservation distinctes :

- Les traces techniques (ex. logs d'erreurs, événements système) pour le support et la maintenance du logiciel, conservées sur une courte période de 6 mois à 1 an (recommandations CNIL).

- Les traces applicatives (ex. journaux d'accès aux dossiers patients) pour des raisons légales et de traçabilité, conservées sur une longue période de 20 ans, conformément à la durée de conservation des dossiers médicaux (article R.1112-7 du code de la santé publique).

Ces traces constituent des données à caractère personnel et il faut donc prévoir des mesures de sécurité adaptées à cette longue durée de conservation, ainsi qu’une information adaptée (par exemple, via les conditions générales d'utilisation (CGU) ou la politique de confidentialité) du responsable de traitement, voire une capacité d’adaptation des durées par ce dernier.

Cette réponse vous a-t-elle été utile ?