Votre question concerne quel type d'offre ?

Votre question concerne quel couloir Ségur ?

Votre question concerne quel dispositif Ségur ?

Votre question concerne quel produit ou service produit?

Votre question concerne quelle thématique ?

Les alertes d’hypoglycémie sévère doivent être générées en fonction d’une fréquence d’émission (c’est à dire en fonction d’un nombre d’alertes dans un temps donné) en plus d’un dépassement de seuil.

Par exemple, il faut que le niveau d’alerte d’hypoglycémie soit dépassée 3 fois en 1 journée pour que l’alerte d’hypoglycémie sévère soit déclenchée. Ce sont ces données qui doivent pouvoir être paramétrable par le PS, l’objectif étant d’éviter les alertes non significatives.

Cette réponse vous a-t-elle été utile ?

La conformité aux référentiels de la PGSSI-S est soit requise par la loi dès lors qu’ils ont été approuvés par arrêté ministériel, soit destinée à être requise à court terme, les référentiels de la PGSSI-S publiés ayant vocation à être approuvés par arrêté ministériel.

Cette obligation s’applique au périmètre indiqué dans la réponse à la question "La PGSSI-S s’applique-t-elle aux éditeurs et aux industriels ?"

Cette réponse vous a-t-elle été utile ?

PLATINES est la plateforme de tests d’interopérabilité de la e-santé (PLATINES) qui simule le ROR et vous offre la possibilité de consommer des données « test » à travers des cas métiers (au total, 94 scenarios de test sont à votre disposition).

Cette réponse vous a-t-elle été utile ?

Ce logiciel permet l'interfaçage entre des applications informatiques telles que le Portail médecins Vivoptim et la carte CPS.

Cette réponse vous a-t-elle été utile ?

Les guides de la PGSSI-S n’ont pas vocation à être opposables. Leur prise en compte aussi complète que possible est toutefois fortement conseillée, d’une part afin de permettre une sécurisation des produits et services à la hauteur des enjeux du secteur médical, médico-social et social et des exigences fixées par le code de santé publique et par le RGPD, d’autre part afin de faciliter la conformité aux exigences de référencement, labellisation ou certification dans ce domaine.

Cette réponse vous a-t-elle été utile ?

La PGSSI-S s’applique aussi bien au secteur public qu’au secteur privé, aux professionnels de santé, du médico-social et social, aux établissements de soin et aux offreurs de service.

De manière générale, la PGSSI-S s’applique dés que des données de santé à caractère personnel sont manipulées.

En tant que patient, la PGSSI-S permet d’avoir confiance dans les systèmes numériques de santé.

Cette réponse vous a-t-elle été utile ?

Une FAQ est à votre disposition sur une page dédiée :

Cette réponse vous a-t-elle été utile ?

La PGSSI-S s’applique à l’ensemble des systèmes d'information ou des services ou outils numériques mis en œuvre par des personnes physiques ou morales de droit public ou de droit privé, y compris les organismes d'Assurance Maladie, proposés par voie électronique, qui concourent à des activités de prévention, de diagnostic, de soin ou de suivi médical, médico-social ou social, ou à des interventions nécessaires à la coordination de plusieurs de ces activités.

Dès lors, afin que ces systèmes d’information puissent être conformes à la PGSSI-S :

- les produits fournis par les éditeurs et les industriels qui sont destinés à faire partie de tels systèmes d’information doivent être conçus pour être conformes à la PGSSI-S ;

- les activités internes ou prestation de service des éditeurs et des industriels participant à la conception, au développement, à la construction, à la distribution, à l’hébergement, à l’installation, à l’exploitation, à la maintenance ou à la mise au rebut de ces solutions doivent être menées en conformité avec la PGSSI-S.

Cette réponse vous a-t-elle été utile ?

L’accès aux données du ROR dépend de la nature de la donnée que vous souhaitez consommer et des profils de vos utilisateurs.

Les données publiques du ROR sont accessibles en open data depuis juin 2022 (ces données sont actualisées de façon hebdomadaire). Si vous souhaitez accéder aux données publiques via les API du ROR ou aux données en accès retreint, vous devez compléter une demande pour intégrer le cercle de confiance du ROR, obtenir un certificat d’authentification et tester vos développements sur la plateforme PLATINES.

L’ensemble des étapes à suivre pour intégrer le cercle de confiance du ROR est à retrouver sur la page dédiée :

Cette réponse vous a-t-elle été utile ?

Pour pouvoir s’authentifier et accéder au téléservice INSi, il est obligatoire, à l’heure actuelle, d’être doté d’une carte CPx nominative. Trois types de CPx fonctionnent : la CPS, la CPE et la CPF.

Cette réponse vous a-t-elle été utile ?

Une fois la Cryptolib CPS installée et la WebExtension CPS activée dans Firefox, il est nécessaire d'appliquer la configuration suivante à ce navigateur :

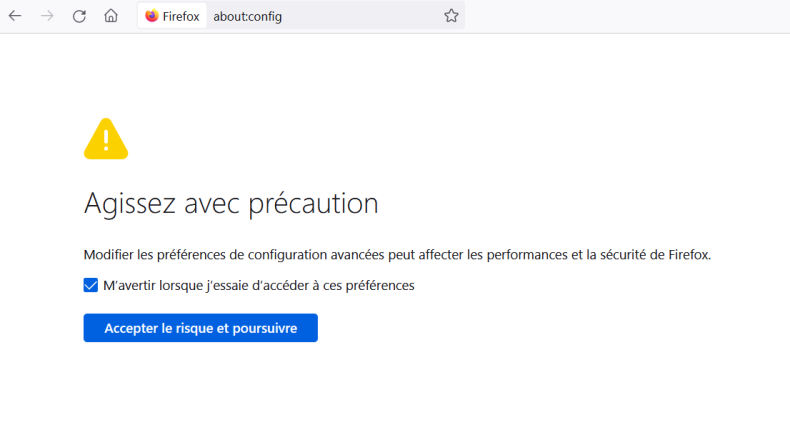

- saisissez about:config dans la barre d'adresse ;

- sélectionnez Accepter le risque et poursuivre ;

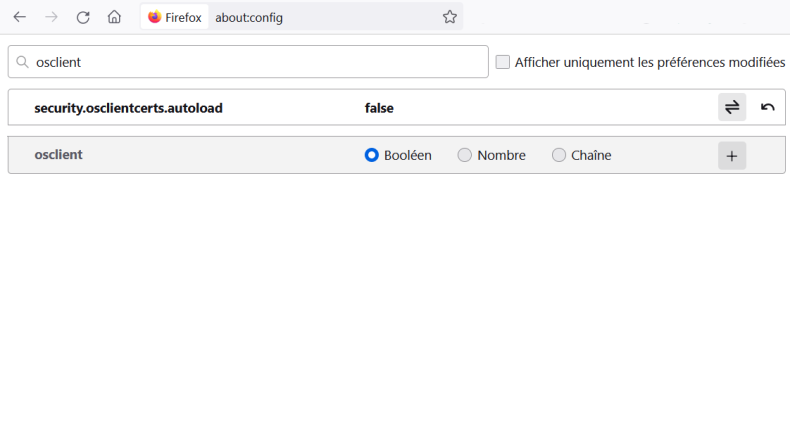

- saisissez osclient dans la barre de recherche ;

- positionnez la valeur du paramètre security.osclientcerts.autoload à false.

Cette réponse vous a-t-elle été utile ?

Les cartes CPx produites avant décembre 2020 ont une puce sans contact protégée en écriture.

Les nouvelles cartes CPS R3V3 produites depuis décembre 2020 embarquent une puce Mifare Desfire. Ces cartes permettent de stocker des secrets (clé cryptographique pour le protocole Mifare Desfire).

Toutes les informations sont disponibles dans le Guide de mise en œuvre de la partie sans contact des cartes CPx.

Il existe un point de vigilance sur les données que l’on écrit dans la zone de la puce autorisée en écriture.

Il est fortement déconseillé d’utiliser cette zone de la puce autorisée en écriture pour stocker des droits d’accès. L'ANS conseille l’utilisation de l’ANSSI, qui préconise les usages en mode connecté avec un lecteur « transparent » qui ne participe pas au protocole cryptographique lors de l’authentification du badge. Seule l’unité de Traitement Logique (UTL) participe au protocole cryptographique.

L’ANSSI déconseille les configurations avec un badge « intelligent » qui permet une double authentification en coupure avec l’UTL.

Toutes les recommandations sur la sécurisation des systèmes de contrôle d'accès physique et de vidéoprotection sont disponibles dans le guide des "Recommandations sur la sécurisation des systèmes de contrôle d’accès physique et de vidéoprotection"

Cette réponse vous a-t-elle été utile ?