Votre question concerne quel type d'offre ?

Votre question concerne quel couloir Ségur ?

Votre question concerne quel dispositif Ségur ?

Votre question concerne quel produit ou service produit?

Votre question concerne quelle thématique ?

La version v15 apporte des clarifications et un point de contrôle en moins qui est la vérification antivirus lors de upload de fichier. Selon le cas il est possible :

- soit l'ENS a déjà réalisé le test d’intrusion sur la base d’une version plus ancienne du formulaire alors l'ENS peut poursuivre sur cette base ; il n'est donc pas nécessaire de relancer un audit complet sur le nouveau formulaire. Si l'ENS a une non conformité sur le point de contrôle qui a été retiré de la nouvelle version du formulaire test d'intrusion v15, ce point n'est pas considéré comme bloquant.

- soit l' ENS n'a pas encore réalisé le test d’intrusion et il faut alors obligatoirement partir sur la nouvelle version du formulaire v15.

Cette réponse vous a-t-elle été utile ?

Il est nécessaire de :

- préciser les standards d'authentification sécurisés utilisés pour l'authentification des utilisateurs (exemple : OAuth2, SAML etc.…) ;

- préciser les mécanismes mis en place pour authentifier les parties communicantes (exemple : certificats numériques x.509) ;

- préciser les noms et les versions des protocoles de communication utilisés pour la transmission des flux vidéo (webRTC, RTP etc.…) et les mécanismes de protection de ces protocoles le cas échéant ;

- préciser les mécanismes mis en place pour assurer l'intégrité des données transmises (algorithmes SHA-256, HMAC etc.…) ;

- éventuellement, fournir un schéma d'architecture montrant comment les flux vidéo sont protégés de bout en bout, pour appuyer les éléments précédents ;

- préciser les protocoles ne pouvant être chiffrés, le cas échéant.

Cette réponse vous a-t-elle été utile ?

Ces preuves avaient été mises en place dans le cadre d'une certification pour le 31/12/2023. Elles n'ont plus lieu d'être. Pour rappel, pour être conforme aux exigences pentest, il faut :

- qu’il n’y ait plus aucune non-conformité pour les points de contrôle de gravité haute,

- qu’il y ait moins de 10 non-conformités pour les points de contrôle de gravité moyenne.

Dans ce cas, pas besoin de lettre d'engagement à effectuer les démarches correctives.

Cette réponse vous a-t-elle été utile ?

Ce logiciel permet l'interfaçage entre des applications informatiques telles que le Portail médecins Vivoptim et la carte CPS.

Cette réponse vous a-t-elle été utile ?

Le marquage CE est un prérequis à la demande de certification de conformité au référentiel DMN.

Cependant, un marquage CE conforme aux directives européennes 93/42 ou 90/385 ou 98/79 est accepté comme pièce administrative lors de la recevabilité dès lors qu'il soit en cours de validité.

Il n'est pas nécessaire d'avoir obtenu le marquage CE conformément aux règlements 2017/745 ou 2017/746.

Cette réponse vous a-t-elle été utile ?

Lors de la construction du référentiel ANS, cette question de l'impact des exigences du référentiel sur le marquage CE du DMN a effectivement été soulevée. Il est difficile de définir des règles générales d'implémentation applicables à tous les DMN pour éviter de devoir repasser le marquage CE dans la mesure où les impacts sont différents en fonction de chacun des DMN. Cependant, les différents retours des Entreprises du Numériques en Santé à ce sujet que nous avons eu, a été qu'il n'y avait au final pas d'impact au niveau du marquage CE sur leur DMN.

Cette réponse vous a-t-elle été utile ?

Pour pouvoir s’authentifier et accéder au téléservice INSi, il est obligatoire, à l’heure actuelle, d’être doté d’une carte CPx nominative. Trois types de CPx fonctionnent : la CPS, la CPE et la CPF.

Cette réponse vous a-t-elle été utile ?

Une fois la Cryptolib CPS installée et la WebExtension CPS activée dans Firefox, il est nécessaire d'appliquer la configuration suivante à ce navigateur :

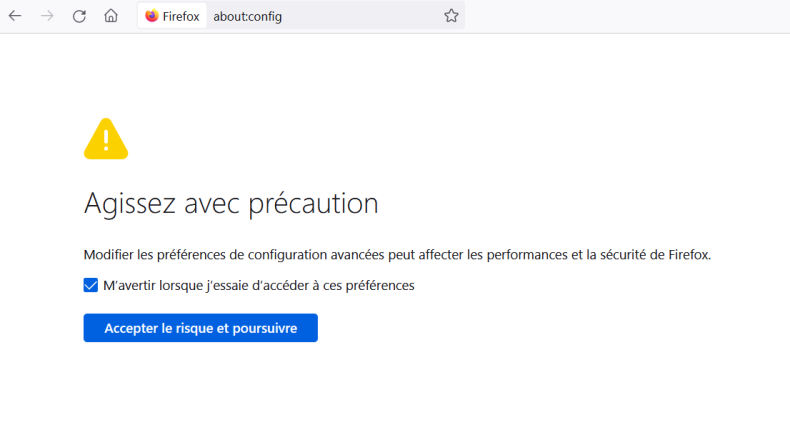

- saisissez about:config dans la barre d'adresse ;

- sélectionnez Accepter le risque et poursuivre ;

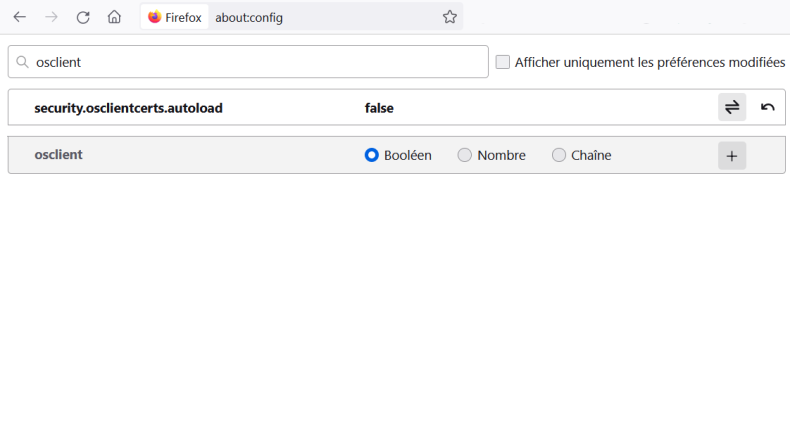

- saisissez osclient dans la barre de recherche ;

- positionnez la valeur du paramètre security.osclientcerts.autoload à false.

Cette réponse vous a-t-elle été utile ?

Les cartes CPx produites avant décembre 2020 ont une puce sans contact protégée en écriture.

Les nouvelles cartes CPS R3V3 produites depuis décembre 2020 embarquent une puce Mifare Desfire. Ces cartes permettent de stocker des secrets (clé cryptographique pour le protocole Mifare Desfire).

Toutes les informations sont disponibles dans le Guide de mise en œuvre de la partie sans contact des cartes CPx.

Il existe un point de vigilance sur les données que l’on écrit dans la zone de la puce autorisée en écriture.

Il est fortement déconseillé d’utiliser cette zone de la puce autorisée en écriture pour stocker des droits d’accès. L'ANS conseille l’utilisation de l’ANSSI, qui préconise les usages en mode connecté avec un lecteur « transparent » qui ne participe pas au protocole cryptographique lors de l’authentification du badge. Seule l’unité de Traitement Logique (UTL) participe au protocole cryptographique.

L’ANSSI déconseille les configurations avec un badge « intelligent » qui permet une double authentification en coupure avec l’UTL.

Toutes les recommandations sur la sécurisation des systèmes de contrôle d'accès physique et de vidéoprotection sont disponibles dans le guide des "Recommandations sur la sécurisation des systèmes de contrôle d’accès physique et de vidéoprotection"

Cette réponse vous a-t-elle été utile ?