Votre question concerne quel type d'offre ?

Votre question concerne quel couloir Ségur ?

Votre question concerne quel dispositif Ségur ?

Votre question concerne quel produit ou service produit?

Votre question concerne quelle thématique ?

Si vous effectuez un montage (utilisation d’une solution tierce déjà certifiée), vous n’avez pas à effectuer de demande de certification auprès du CNDA sauf dans le cas d'une homologation EAI, les LPS intégrant un moteur doivent obtenir une homogation auprés du CNDA. Vous pouvez communiquer à l'ANS le NIL de cette solution tierce lors de votre demande de référencement.

Cette réponse vous a-t-elle été utile ?

Dès l'entame de votre parcours de référencement Ségur, il est nécessaire d'avoir débuté les démarches d'homologations auprès du CNDA. Votre inscription auprès du CNDA vous permettra d'obtenir des éléments nécessaires à la complétion de votre dossier administratif de votre candidature Ségur.

Les éléments attendues, à obtenir auprès du CNDA, dans le cadre du dépôt de votre dossier administratif, au sein de l'étape 2 "Eligibilité" de votre parcours Convergence sont les suivants :

- Numéro NIE / NIL (Numéro d'Identification Editeur et Numéro d'Identification Logiciel).

- Une preuve de dépôt d'une demande d'obtention des labellisations CNDA.

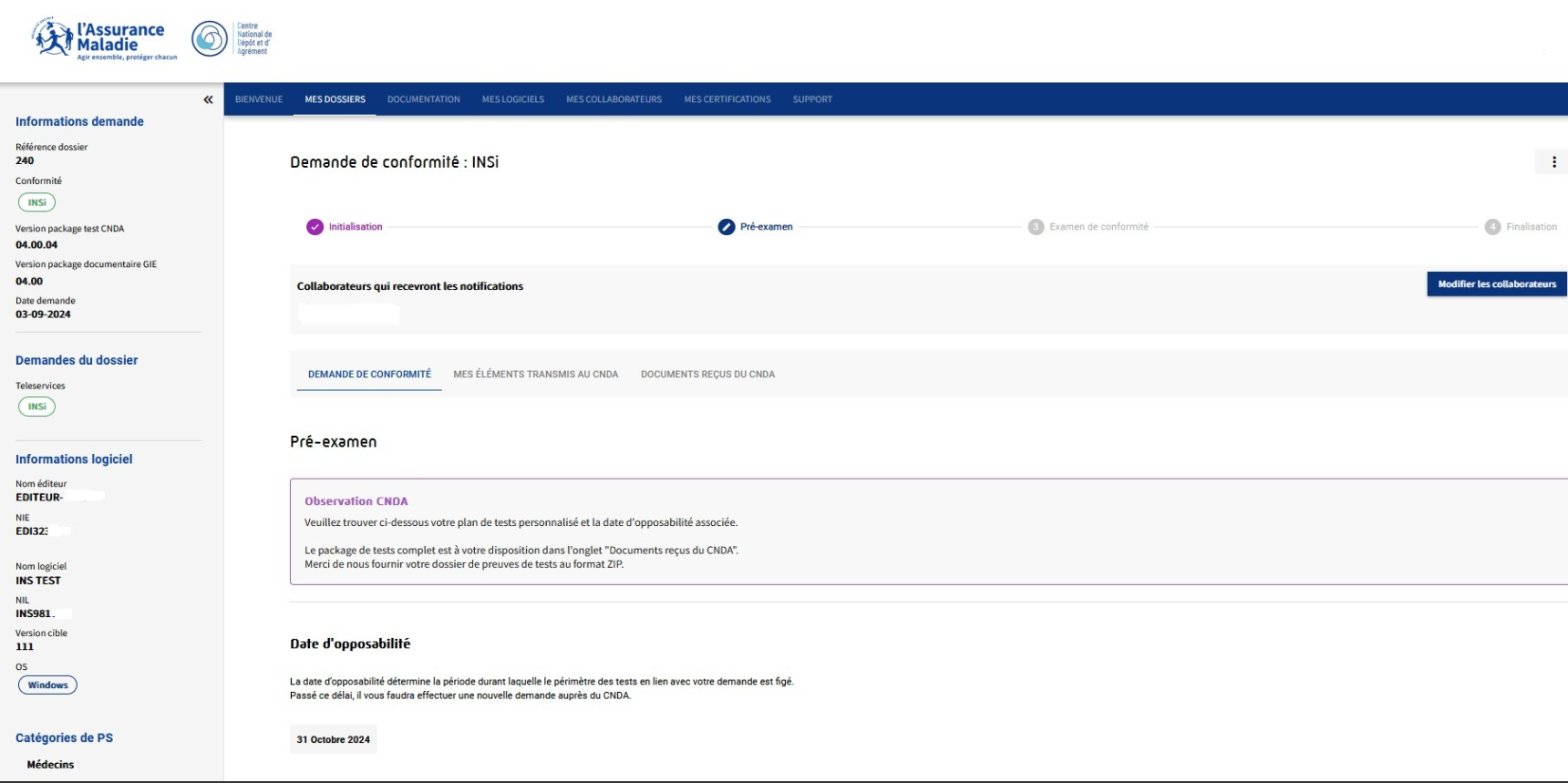

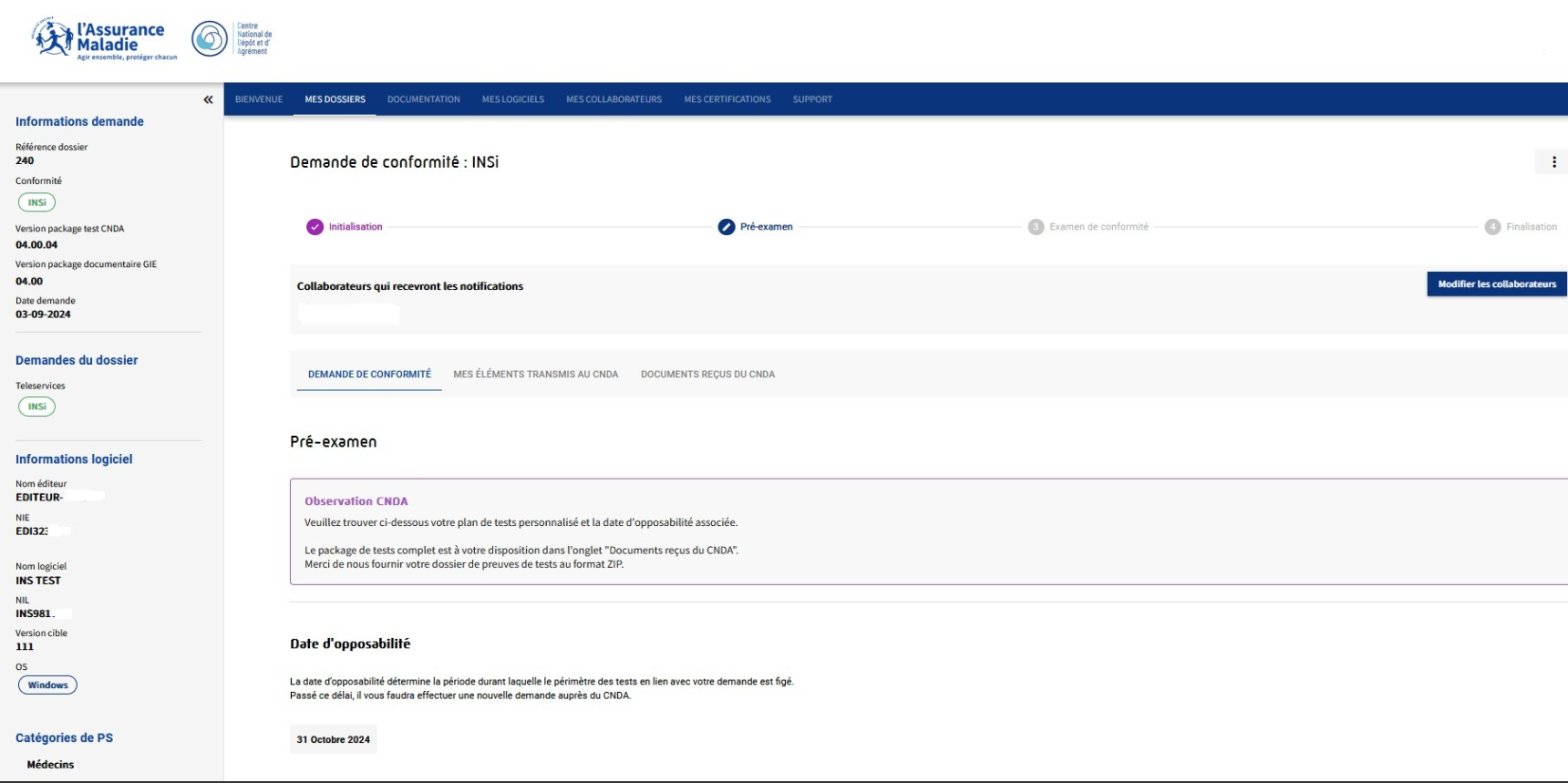

Pour cette dernière, vous avez la possibilité de fournir à l'ANS une copie d'écran de votre espace personnel CNDA indiquant que votre demande de conformité est au minimum au statut "Pré-examen" (exemple ci-dessous).

Cette réponse vous a-t-elle été utile ?

L’ANS met à disposition des produits de développement comprenant :

- des documents techniques, guides d’intégration et composants applicatifs ;

- des cartes et certificats de test pour vos phases de développement et de validation.

La procédure détaillée est disponible sur la page dédiée.

Cette réponse vous a-t-elle été utile ?

Deux enjeux majeurs sont associés à la mise en œuvre de l’IGC-Santé :

- assurer la sécurité des clés privées et des certificats émis par l’ANS : il faut veiller à limiter l’accès à ces clés privées et qu’elles ne puissent pas être dupliquées ni installées sur plusieurs équipements ;

- assurer la continuité de service : de nombreuses applications de santé utilisaient les certificats émis par les deux anciennes IGC-CPS, qui ne sont plus actives depuis Janvier 2021. Elles doivent prendre en compte les nouveaux certificats émis par l’IGC-Santé.

En plus, les certificats émis par l’IGC-Santé respectent les règles habituelles de sécurité (analyse de risque, politique de sécurité), les "Politiques de Certification", et ils sont conformes aux référentiels de la PGSSI-S.

Cette réponse vous a-t-elle été utile ?

L'Infrastructure de Gestion des Clés cryptographiques (IGC) opérée par l'ANS (IGC-Santé) délivre des certificats conformes au référentiel d'identification à la Politique Générale de Sécurité des Systèmes d’Information de Santé (PGSSI-S) pour l’accès aux services du numérique en santé (article L1470-1 et suivants du Code de la Santé Publique).

Cette réponse vous a-t-elle été utile ?

Les certificats émis par l'ANS permettent d'identifier les acteurs du secteur, personnes physiques et organisations. Ils attestent aussi de la qualité des pratiques de gestion des clés publiques mises en œuvre par ces autorités. Ils peuvent être révoqués en cas de défaillance.

Cette réponse vous a-t-elle été utile ?

L’ANS propose 4 offres de certificats logiciels :

- certificat de personne morale Organisation ;

- certificat de personne morale Serveur ;

- certificat de personne physique Professionnel ;

- certificat de personne physique Professionnel de Santé .

Cette réponse vous a-t-elle été utile ?

Deux références sont indispensables pour ouvrir votre dossier de référencement :Le NIE et le NIL. Ces deux références sont fournies lors de l'ouverture de votrre dossier au CNDA. Concernant le NIL, il s'agit d'un identifiant fourni lorsque vous “créez votre logiciel au CNDA”. Cet élément est alors renseigné sur la convention de Référencement ANS. Au cas où vous ne disposez pas de cette information, vous pouvez contacter la gestion Relation Client CNDA depuis votre espace personnel CNDA

Cette réponse vous a-t-elle été utile ?

Deux moyens de contact vous sont proposés :

Cette réponse vous a-t-elle été utile ?

Le test doit être daté de moins d'un an.

Cette réponse vous a-t-elle été utile ?

Le mode d'hébergement est pris en compte au niveau des exigences SSI ainsi que des points de contrôle du test d'intrusion dans le cas où un industriel ou un tiers sous sa responsabilité assure l'hébergement de tout ou partie des composants du système, ou fournit tout ou partie du système sous forme de service (SaaS).

En revanche, les OS ne sont pas pris en compte dans les exigences SSI.

Cette réponse vous a-t-elle été utile ?

Le choix du responsable de la sécurité dépend de la structure de l'éditeur. Cela implique d'identifier les personnes qui ont les compétences et l'expertise pour prendre en charge la sécurité de la solution. Il peut s'agir de responsables sécurité, de développeurs sécurité expérimentés, d'architectes sécurité, etc.

Cette réponse vous a-t-elle été utile ?

La désignation des personnes responsables de la sécurité des produits nécessite les étapes suivantes :

- Identifier les exigences spécifiques de votre produit en matière de sécurité ;

- Évaluer les compétences et l'expérience des membres de votre équipe ;

- Désigner les responsabilités en matière de sécurité en fonction des compétences des membres de l'équipe ;

- Formaliser ces responsabilités dans les rôles et responsabilités de l'équipe.

Cette réponse vous a-t-elle été utile ?

Des recommandations sur la désignation des responsabilités en matière de sécurité sont fournies dans diverses ressources, notamment le guide d'hygiène de l'ANSSI, la PGSSI-S de l'ANS et la norme ISO 27002.

Cette réponse vous a-t-elle été utile ?

La désignation d'acteurs responsables de la sécurité apporte plusieurs avantages, notamment :

- Une meilleure gestion des risques de sécurité ;

- Une responsabilité claire pour les problèmes de sécurité ;

- Une amélioration de la coordination des activités de sécurité ;

- Une sensibilisation accrue à la sécurité au sein de l'équipe de développement ;

- Une conformité aux normes de sécurité.

Cette réponse vous a-t-elle été utile ?

La négligence dans la désignation des responsables de la sécurité peut entraîner un certain nombre de risques, notamment :

- Des failles de sécurité non détectées ;

- Des retards dans la réponse aux incidents de sécurité ;

- Un manque de coordination dans la gestion des risques ;

- Une faible sensibilisation à la sécurité au sein de l'équipe.

Cette réponse vous a-t-elle été utile ?

L'exigence a pour objectif de vérifier si une sensibilisation générale aux enjeux et aux risques à la SSI est menée auprès des équipes du système (équipes de conception, de développement, d'installation, d'exploitation, d'administration, de maintenance, de support, etc.). Il est préconisé d'effectuer cette sensibilisation à minima annuellement pour l'ensemble des équipes et pour chaque nouvel arrivant. Cette sensibilisation peut être effectuée par des équipes de l'éditeur ou des prestataires qu'il choisit librement.

Dans le cas où le système est destiné à traiter des données à caractère personnel, alors la sensibilisation doit intégrer des obligations légales (en particulier le règlement général sur la protection des données) ainsi que des réglementations applicables.

Cette réponse vous a-t-elle été utile ?

La responsabilité de la rédaction du plan d'assurance sécurité du système peut être partagée entre l'éditeur et l'hébergeur ou le fournisseur de services SaaS, en fonction des accords contractuels. Cependant, il est essentiel que ce plan soit clairement et doit contenir :

- Le cadre juridique : les références légales, les réglementations et les obligations contractuelles liées à l'hébergement du système, en précisant les responsabilités et les droits des parties impliquées, etc. ;

- Les mesures de sécurité : les dispositions et les procédures de sécurité mises en place pour protéger le système hébergé (ex: contrôles d'accès, protection des données, etc.) ;

- Les engagements entre l'hébergeur et la structure utilisatrice comme par exemple des garanties de disponibilité, des délais de réponse en cas de problème, des mesures de résilience en cas de panne, etc. ;

- L'environnement de mise en œuvre du système : il s'agit de décrire l'environnement technique et opérationnel dans lequel le système doit être déployé (ex: configuration réseau, connectivité, etc.).

Cette réponse vous a-t-elle été utile ?

Un "standard de développement sécurisé" est un ensemble de lignes directrices, de bonnes pratiques que les développeurs devraient suivre pour garantir la sécurité d'un système. Il peut provenir de différentes sources (ex : guide de l'ANSSI, documentation interne, OWASP, PGSSI-S, etc.). Il comprend des recommandations sur la vérification de la qualité du code, la gestion de l'obsolescence des bibliothèques, la sécurisation de la plateforme système, et bien d'autres aspects liés à la sécurité. Il est essentiel car il permet de réduire les vulnérabilités potentielles, les failles de sécurité et les risques de cyberattaques, assurant ainsi la sécurité du système.

Cette réponse vous a-t-elle été utile ?

La réalisation d’un audit PASSI (conditions de réalisation spécifiques et auditeur certifié PASSI) n’est pas requise. La seule obligation est de faire réaliser le test d'intrusion par un organisme qualifié PASSI (Liste des prestataires de services qualifiés).

NB : Le lien est susceptible de changer si l'ANSSI y apporte des modifications à posteriori.

Cette réponse vous a-t-elle été utile ?