Présentation de la fonctionnalité

Objectif

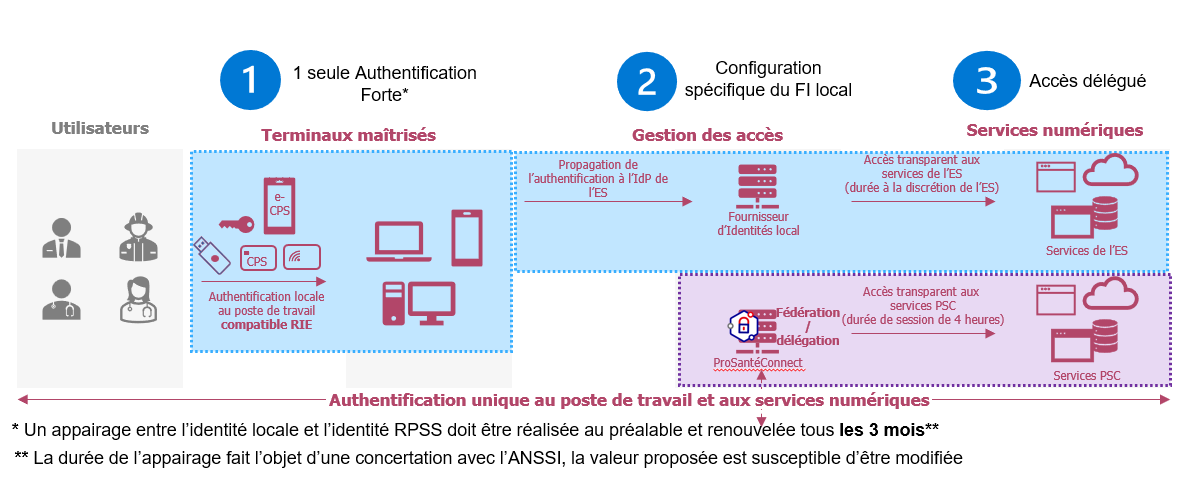

La délégation de l’authentification Pro Santé Connect (PSC) permet aux établissements de santé de s’appuyer sur un Fournisseur d’Identité (FI) tiers compatible pour gérer l’authentification quotidienne de leurs professionnels, tout en conservant PSC comme fédérateur d’identités nationales.

Cette approche vise à simplifier les usages pour les professionnels de santé, en limitant le nombre d’identités et d’authentifications à gérer, tout en garantissant un accès sécurisé et conforme aux services numériques nationaux nécessitant une identité Pro Santé Connect.

Principe général

Le principe repose sur une fédération d’identités entre la solution de gestion des identités de l’établissement et Pro Santé Connect.

Lorsqu’un professionnel s’authentifie auprès du fournisseur d’identité de son établissement, cette authentification peut, sous certaines conditions de sécurité, être réutilisée pour accéder à des services raccordés à PSC.

Un appairage initial est réalisé entre l’identité locale du professionnel et son identité Pro Santé Connect, afin d’assurer une correspondance fiable et maîtrisée dans le temps.

Ce mécanisme permet un accès fluide aux services, sans dégrader les exigences de sécurité, ni multiplier les parcours d’authentification.

Une fonctionnalité co-construite avec les acteurs du terrain

Cette fonctionnalité est issue d’une démarche de co-construction menée avec des établissements de santé lauréats du programme HospiConnect, identifiés via un appel à projets.

Les travaux réalisés dans ce cadre ont permis de :

concevoir des parcours utilisateurs plus simples et plus cohérents avec les usages quotidiens,

définir des mécanismes d’appairage robustes,

renforcer les exigences de sécurité applicables aux solutions de gestion des identités.

L’intégration des fournisseurs d’identité est réalisée de manière progressive et encadrée, en tenant compte de la maturité des solutions et des environnements des établissements.

Établissements bénéficiaires

Dans un premier temps, la fonctionnalité est accessible aux établissements de santé :

lauréats du programme HospiConnect,

disposant d’une solution de gestion des identités compatible et référencée.

Ces établissements peuvent proposer à leurs professionnels un accès à Pro Santé Connect via leur identité locale, sur une durée d’appairage définie, tout en respectant les niveaux de sécurité requis.

L’ouverture de la fonctionnalité sera progressivement étendue à l’ensemble des établissements de santé éligibles.

Impacts et évolutions

La délégation de l’authentification s’inscrit dans une dynamique plus large d’évolution des pratiques numériques des établissements de santé.

Elle implique notamment :

une montée en exigences sur les mécanismes d’authentification utilisés localement ;

une meilleure intégration des solutions IAM dans les systèmes d’information des établissements ;

un renforcement global de la sécurité et de la résilience de l’écosystème numérique en santé.

Cette évolution permet d’aligner simplicité d’usage et exigence de sécurité, au bénéfice des professionnels comme des services qu’ils utilisent.

Prochaines étapes

Poursuivre le référencement des solutions de gestion des identités compatibles ;

Mettre à disposition les guides opérationnels à destination des éditeurs et des établissements ;

Généraliser l’accès à la fonctionnalité aux établissements de santé éligibles.

Accès en 1 clic

- Présentation de la fonctionnalité

- Principe de fonctionnement et parcours d’authentification cible

- Point d’attention essentiel : le paramètre kc_idp_hint

- Rôle de l’éditeur FI : référencement et raccordement de la solution

- Rôle de l’établissement de santé : déployer et utiliser la délégation

- A propos du référentiel d'exigences

- Le référentiel d'exigences

- Parcours de raccordement et accès au bac à sable

- Ressources techniques et modalités de mise en œuvre

Principe de fonctionnement et parcours d’authentification cible

Vue d’ensemble du fonctionnement

La délégation de l’authentification repose sur un principe simple :

l’authentification réalisée auprès du Fournisseur d’Identité (FI) de l’établissement peut être utilisée pour accéder à des services nationaux raccordés à Pro Santé Connect, sous réserve qu’elle respecte les exigences de sécurité attendues.

Pro Santé Connect conserve son rôle de tiers de confiance, garantissant :

l’identification nationale du professionnel de santé,

la cohérence des accès aux services,

et le respect des niveaux de sécurité requis.

Parcours d’authentification – première connexion

Lors de la première utilisation de la délégation :

Le professionnel de santé s’authentifie auprès du fournisseur d’identité de son établissement, selon les règles définies localement.

Il est ensuite redirigé vers Pro Santé Connect.

Un appairage est réalisé entre :

son identité locale (gérée par l’établissement),

et son identité Pro Santé Connect (basée sur les référentiels nationaux).

Une fois l’appairage validé, l’accès au service est autorisé.

Cette étape permet d’établir un lien de confiance durable, sans exposer inutilement les identités.

Parcours d’authentification – connexions suivantes

Lors des connexions ultérieures :

le professionnel s’authentifie uniquement auprès de son fournisseur d’identité local ;

Pro Santé Connect reconnaît l’identité appairée et autorise l’accès aux services concernés ;

aucun nouvel appairage n’est requis tant que celui-ci reste valide.

Ce fonctionnement permet :

de réduire les authentifications successives,

d’offrir une expérience plus fluide,

tout en maintenant un niveau de sécurité élevé.

Gestion de la durée et des situations particulières

L’appairage entre l’identité locale et l’identité Pro Santé Connect est limité dans le temps et peut être remis en cause dans certaines situations, par exemple :

expiration de la durée d’appairage ;

changement de contexte ou de niveau de sécurité ;

évolution de la situation professionnelle du professionnel de santé.

Dans ces cas, un nouveau parcours d’appairage peut être demandé afin de garantir la fiabilité des accès.

Un équilibre entre fluidité et sécurité

Le parcours d’authentification cible a été conçu pour :

limiter la multiplication des identités et des mots de passe ;

s’appuyer sur des mécanismes d’authentification robustes au niveau des établissements ;

garantir un accès sécurisé aux services nationaux nécessitant une identité Pro Santé Connect.

Il s’inscrit dans une logique de simplification des usages, tout en accompagnant les établissements de santé dans la montée en maturité de leur sécurité numérique.

Point d’attention essentiel : le paramètre kc_idp_hint

À quoi sert le kc_idp_hint ?

Le paramètre kc_idp_hint permet d’indiquer explicitement à Pro Santé Connect quel Fournisseur d’Identité (FI) doit être utilisé pour l’authentification de l’utilisateur.

Dans le cadre de la délégation de l’authentification, ce paramètre est indispensable :

il permet à PSC d’orienter l’utilisateur vers la mire d’authentification du fournisseur d’identité de son établissement, sans lui demander de choisir manuellement un mode de connexion.

Pourquoi ce paramètre est indispensable

Pro Santé Connect fédère plusieurs modes d’authentification et plusieurs fournisseurs d’identité.

Sans indication explicite, PSC ne peut pas deviner quel fournisseur d’identité doit être utilisé pour un utilisateur donné.

Le kc_idp_hint permet donc :

d’identifier sans ambiguïté le fournisseur d’identité attendu ;

de garantir un parcours fluide pour l’utilisateur ;

d’éviter les erreurs de redirection ou les parcours inadaptés.

Sans transmission du kc_idp_hint, la délégation de l’authentification ne peut pas fonctionner.

Qui est responsable de la transmission du kc_idp_hint ?

La transmission du kc_idp_hint relève de la responsabilité :

de l’éditeur de la solution proposant la délégation ;

et, le cas échéant, de l’établissement de santé lors du paramétrage de la solution.

Concrètement :

le paramètre doit être intégré dans les URLs de redirection vers Pro Santé Connect ;

sa valeur doit correspondre à un fournisseur d’identité référencé et configuré.

Cette responsabilité partagée est un pré-requis incontournable au bon fonctionnement du dispositif.

Conséquences en cas d’absence ou de mauvaise valeur

En l’absence de kc_idp_hint, ou si la valeur transmise est incorrecte :

l’utilisateur ne peut pas être redirigé vers le bon fournisseur d’identité ;

le parcours de délégation échoue ;

un message d’erreur est présenté à l’utilisateur ;

l’accès au service est refusé.

Ces situations ne traduisent pas un dysfonctionnement de Pro Santé Connect, mais une configuration incomplète ou non conforme de la solution ou de l’établissement.

Bonnes pratiques à retenir

Toujours transmettre explicitement le

kc_idp_hintlors d’un parcours de délégation ;Vérifier la cohérence entre la valeur utilisée et la configuration référencée ;

Tester systématiquement les parcours en environnement de bac à sable ;

Ne pas masquer les erreurs : elles sont un indicateur utile pour corriger la configuration.

Le kc_idp_hint est un élément simple, mais structurant du dispositif :

bien utilisé, il permet un accès fluide et sécurisé ; mal utilisé, il bloque l’ensemble du parcours.

Rôle de l’éditeur FI : référencement et raccordement de la solution

Un rôle clé dans la réussite du dispositif

Les éditeurs de solutions de gestion des identités jouent un rôle central dans la délégation de l’authentification Pro Santé Connect.

Ils sont responsables de la conformité de leur solution, de son intégration technique, et de sa capacité à répondre aux exigences de sécurité attendues pour l’accès aux services nationaux.

Le référencement d’une solution FI par l’ANS conditionne sa capacité à être utilisée par les établissements de santé dans le cadre de la délégation.

Conditions préalables au référencement

Pour être référencée, une solution de gestion des identités doit notamment :

reposer sur des standards d’authentification reconnus ;

être en mesure de produire et transmettre les informations nécessaires à Pro Santé Connect ;

respecter les exigences de sécurité et de traçabilité définies par l’ANS ;

permettre un niveau d’authentification conforme aux attentes du dispositif.

Ces conditions visent à garantir un socle de confiance commun, indispensable à la fédération des identités.

Processus de référencement auprès de l’ANS

Le référencement d’une solution FI s’effectue selon un processus encadré, comprenant notamment :

une phase de prise de contact et de cadrage ;

la mise à disposition des éléments de description de la solution ;

des tests en environnement de bac à sable Pro Santé Connect ;

la validation d’une configuration de référence ;

l’inscription de la solution dans la liste des fournisseurs d’identité référencés.

Ce processus permet d’assurer que la solution est interopérable, sécurisée et exploitable dans un contexte réel.

Raccordement technique et responsabilités

L’éditeur est responsable :

de la bonne intégration de sa solution avec Pro Santé Connect ;

du respect des paramètres nécessaires au bon fonctionnement de la délégation, notamment la transmission du

kc_idp_hint;de la cohérence entre la configuration testée et la configuration déployée chez les établissements.

Toute évolution significative de la solution ou de sa configuration doit être maîtrisée afin de préserver la conformité du référencement.

Engagements dans la durée

Le référencement d’une solution FI s’inscrit dans la durée et implique :

le maintien de la conformité aux exigences PSC ;

la prise en compte des évolutions du dispositif ;

la capacité à accompagner les établissements de santé dans leurs déploiements.

L’éditeur contribue ainsi activement à la qualité, à la sécurité et à la résilience de l’écosystème numérique en santé.

Consulter les solutions FI éligibles

Certaines solutions de gestion des identités sont d’ores et déjà référencées ou en cours de référencement pour permettre la délégation de l’authentification Pro Santé Connect.

Cette liste est mise à jour régulièrement et permet aux Établissements de Santé d’identifier des solutions éligibles, et aux éditeurs de situer leur solution dans l’écosystème existant

Rôle de l’établissement de santé : déployer et utiliser la délégation

Un acteur central du dispositif

Dans le cadre de la délégation de l’authentification Pro Santé Connect, l’établissement de santé reste pleinement responsable, dans son périmètre, de l’accès de ses professionnels aux services numériques.

La délégation ne consiste pas à externaliser la gestion des accès ou de la sécurité, mais à s’appuyer sur une solution de gestion des identités locale, intégrée au système d’information de l’établissement, dont l’usage et la configuration relèvent de sa responsabilité, et conforme aux exigences de sécurité attendues.

Pré-requis organisationnels et techniques

Avant de déployer la délégation, l’établissement de santé doit notamment :

disposer d’une solution de gestion des identités compatible et référencée ;

définir les règles d’authentification applicables à ses professionnels, en cohérence avec les usages et les niveaux de sécurité attendus ;

s’assurer de la cohérence entre les identités locales et les identités nationales ;

mobiliser les acteurs métiers, techniques et sécurité concernés, dans une logique de gouvernance partagée.

Ces pré-requis permettent d’assurer un déploiement maîtrisé, sécurisé et durable.

Mise en œuvre dans le système d’information

L’établissement de santé est responsable :

du paramétrage de la solution de gestion des identités retenue ;

de son intégration avec les services nécessitant une authentification Pro Santé Connect ;

de la bonne transmission des paramètres nécessaires au fonctionnement de la délégation, notamment lors des redirections vers PSC ;

du respect de la configuration de référence validée lors du référencement de la solution FI.

Il s’appuie pour cela sur la solution référencée et sur les éléments de configuration validés dans le cadre du dispositif.

Responsabilités en exploitation

Une fois la délégation mise en œuvre, l’établissement de santé est notamment responsable :

de la gestion des comptes et des habilitations locales ;

du maintien du niveau de sécurité des authentifications dans le temps ;

de l’accompagnement des utilisateurs ;

du traitement des incidents liés aux accès ;

de la mise en œuvre des mesures organisationnelles et techniques relevant de son périmètre.

La délégation d’authentification s’inscrit ainsi dans une logique de responsabilisation, de maîtrise et de maturité croissante des établissements de santé en matière de sécurité numérique.

Un levier de simplification et de sécurisation

En s’appuyant sur une solution de gestion des identités locale conforme et correctement gouvernée, l’établissement de santé peut :

simplifier les parcours d’accès de ses professionnels ;

réduire la multiplication des identités et des mots de passe ;

renforcer la sécurité globale de son système d’information.

La délégation permet ainsi de concilier fluidité des usages et exigence de sécurité, dans un cadre maîtrisé et aligné avec les exigences du dispositif Pro Santé Connect.

A propos du référentiel d'exigences

Finalité du référentiel

Le référentiel d’exigences Pro Santé Connect a pour objectif de définir le cadre commun applicable à la délégation de l’authentification à un Fournisseur d’Identité local.

Il vise à garantir que la simplification des parcours d’authentification pour les professionnels de santé :

ne fragilise pas la sécurité des accès,

respecte les exigences réglementaires et organisationnelles,

s’inscrive dans un écosystème numérique maîtrisé et résilient.

Un référentiel partagé entre éditeurs et établissements

Le référentiel s’adresse conjointement :

aux Fournisseurs d’Identité locaux, responsables de la conception, de la configuration et du maintien de leur solution ;

aux Établissements de Santé, responsables de l’usage, du paramétrage et de l’exploitation de la solution dans leur système d’information.

Chaque exigence précise les entités concernées afin de clarifier les responsabilités de chacun.

Portée et principes de lecture

Le référentiel définit des exigences de résultat.

Il n’impose pas de solution technique unique, mais fixe les objectifs à atteindre en matière :

de sécurité ;

de gestion des identités et des accès ;

de gouvernance ;

de contrôle et de traçabilité.

Les choix d’implémentation relèvent des acteurs, dès lors que les exigences sont respectées et vérifiables.

Un cadre évolutif et progressif

Le référentiel est appelé à évoluer afin de :

intégrer les retours d’expérience des premiers déploiements ;

accompagner la montée en maturité des établissements et des solutions ;

prendre en compte les évolutions réglementaires et technologiques.

Les acteurs sont invités à considérer le référentiel comme un socle structurant, inscrit dans une démarche d’amélioration continue.

Accès au référentiel complet

Le référentiel d’exigences est mis à disposition sous la forme d’un document dédié, qui constitue la référence officielle pour le référencement des solutions et le déploiement de la délégation de l’authentification Pro Santé Connect.

Conformité légale et contractuelle

| N° | Description | Entités concernées |

|---|---|---|

| EXI FI 01 | L’éditeur du FI local DOIT être une personne morale (entreprise, association, groupement d’intérêt économique, etc.) de droit privé ou public, immatriculée dans l’Union Européenne. | Editeur du FI local |

| EXI FI 02 | L’éditeur du FI local et l’Établissement DOIVENT s'engager à ne pas utiliser ou permettre l'utilisation d'identités ou de contenus contrevenant aux droits d'autrui, ou à caractère diffamatoire, injurieux, obscène, offensant, violent ou incitant à la violence, politique, raciste ou xénophobe, ainsi que tous propos ou contenus contraires aux lois, règlements en vigueur, droits des personnes ou aux bonnes mœurs. | Editeur du FI local Etablissement |

| EXI FI 03 | Le service DOIT être proposé en langue française. | Editeur du FI local |

| EXI FI 04 | L’éditeur du FI local et l’Établissement DOIVENT respecter la loi du 6 janvier 1978, dite « Informatique et Libertés », ainsi que le Règlement Général sur la Protection des Données (RGPD), en particulier en ce qui concerne l'information des utilisateurs. | Editeur du FI local Etablissement |

| EXI FI 05 | L’Établissement DOIT, lorsqu’il traite des données de santé collectées à l’occasion d’activités de prévention, de diagnostic, de soins ou de suivi social et médico-social, assurer leur confidentialité et leur intégrité. Si ces données sont externalisées auprès d’un prestataire tiers, elles DOIVENT être hébergées par un hébergeur certifié Hébergeur de Données de Santé (HDS). En revanche, si l’Établissement héberge lui-même ces données dans son propre environnement, il n’est pas soumis à l’obligation de certification HDS. | Etablissement |

| EXI FI 06 | L'éditeur du FI local DOIT prévenir l'ANS dans le cas où la solution ne serait plus conforme à l'une des exigences du présent référentiel et/ou en cas de changement dans les informations déclarées lors de la demande de référencement. | Editeur du FI local |

| EXI FI 07 | L’éditeur du FI local et l'Établissement DOIVENT identifier les responsables de la sécurité au sein de leurs équipes respectives. | Editeur du FI local Etablissement |

| EXI FI 08 | L’éditeur du FI local et l'Établissement DOIVENT définir les responsabilités des responsables de la sécurité en termes de : conception, développement, d'installation, d'exploitation, d'administration, de maintenance et de support. | Editeur du FI local Etablissement |

| EXI FI 09 | Si l'Établissement, L’éditeur du FI local ou un tiers sous sa responsabilité assure l'hébergement de tout ou partie des composants du système, ou fournit tout ou partie du système sous forme de service (SaaS), Alors il DOIT intégrer dans le plan d'assurance sécurité du système les mesures de sécurité et les engagements entre l'hébergeur et la structure utilisatrice pour l'environnement de mise en œuvre du système. | Editeur du FI local Etablissement |

| EXI FI 10 | L'Établissement DOIT s'assurer que les postes de travail utilisant la solution disposent d'un antivirus à jour afin de se prémunir contre les attaques informatiques. | Etablissement |

| EXI FI 11 | L’éditeur du FI local DOIT transmettre un standard ou guide de bonnes pratiques concernant l’installation et l’administration de la solution au sein de l'Établissement qui s’engage à la respecter. | Editeur du FI local Etablissement |

| EXI FI 12 | La solution FI local DOIT faire l'objet d'un test d'intrusion réalisé par un prestataire qualifié PASSI, à la charge de l'éditeur du FI local. | Editeur du FI local |

| EXI FI 13 | Un processus de veille sur les vulnérabilités des composants de la solution de gestion d’identités DOIT être défini et appliqué. | Editeur du FI local

|

| EXI FI 14 | Un processus de patch management ou de distribution des patchs DOIT être mis en œuvre dans le cas d'une solution hébergée par une structure utilisatrice. Le processus de patch management est mis en place pour les solutions hébergées. | Editeur du FI local

|

Authentification et gestion des identités

| N° | Description | Entités concernées |

|---|---|---|

| EXI FI 15 | Pour se raccorder à Pro Santé Connect (PSC), l'éditeur du FI local DOIT remplir un dossier dans le cadre d'un parcours débutant sur API.gouv.fr. Ce dossier comprend notamment : - Une URL de redirection (callback endpoint) et une URL de déconnexion (logout endpoint) pour l'environnement de test - Une URL de redirection (callback endpoint) et une URL de déconnexion (logout endpoint) pour l'environnement de production Les solutions FI local souhaitant se raccorder à PSC dans le but de fédérer leurs identités avec celles présentes dans le Répertoire Partagé des Professionnels de Santé (RPPS) DOIVENT supporter le standard OIDC, et plus spécifiquement le flux Authorization Code Flow. | Editeur du FI local |

| EXI FI 16 | La solution FI local DOIT permettre à Pro Santé Connect (PSC) de s'authentifier à son service en tant que client en utilisant un couple client_id / client_secret. | Editeur du FI local |

| EXI FI 17 | L’éditeur du FI local DOIT mettre en œuvre des mesures de sécurité appropriées pour protéger les secrets et certificats utilisés pour l’authentification de Pro Santé Connect (PSC), notamment le couple client_id / client_secret. Ces mesures DOIVENT prévenir l’accès non autorisé, la divulgation, l’altération ou l’utilisation frauduleuse de ces éléments sensibles. | Editeur du FI local |

| EXI FI 18 | La solution FI local DOIT transmettre fidèlement à Pro Santé Connect (PSC) le timestamp indiquant la dernière authentification explicite du professionnel de santé (PS), via le claim auth_time de l’ID Token. PSC assure le contrôle et l’utilisation de cette information dans le cadre de la fédération d’identités. | Editeur du FI local |

| EXI FI 19 | La solution FI local DOIT transmettre à Pro Santé Connect (PSC) le moyen d'identification électronique (MIE) utilisé par le professionnel de santé (PS) pour s'authentifier à son service, via les jetons OIDC. | Editeur du FI local |

| EXI FI 20 | La solution FI local DOIT transmettre à Pro Santé Connect (PSC) un identifiant unique et immuable permettant d'identifier l'utilisateur souhaitant s'authentifier à PSC via l'ID token et l'Access Token. Si la solution FI local dispose d'une architecture multi-instances, elle DOIT s'assurer que l'identifiant transmis à PSC est unique et immuable parmi toutes les instances existantes. | Editeur du FI local |

| EXI FI 21 | La solution FI local DOIT transmettre à Pro Santé Connect (PSC) dans l'Access Token et l'ID Token un identifiant unique et immuable permettant d'identifier l'établissement auquel appartient le compte du professionnel de santé (PS) souhaitant s'authentifier à PSC. | Editeur du FI local |

| EXI FI 22 | L'éditeur du FI local DOIT transmettre à Pro Santé Connect (PSC) les informations suivantes concernant l'utilisateur souhaitant s'authentifier à PSC : - Nom - Prénom - Adresse email | Editeur du FI local |

| RECO FI 01 | La solution FI local DEVRAIT supporter le paramètre max_age transmis par Pro Santé Connect (PSC), permettant à PSC de spécifier une durée de session utilisateur maximale. PSC assure le contrôle final de ce paramètre dans le cadre de la gestion des sessions d'authentification. | Editeur du FI local |

| RECO FI 02 | La solution de gestion d’identités DEVRAIT proposer un endpoint de déconnexion globale des utilisateurs. | Editeur du FI local |

| EXI FI 23 | La solution FI local DOIT supporter exclusivement des moyens d’identification électronique (MIE) autorisés et compatibles avec Pro Santé Connect (PSC), conformément à la configuration de référence publiée par l’ANS. L’utilisation du mot de passe seul est explicitement interdite. | Editeur du FI local |

| EXI FI 24 | La solution FI local DOIT permettre de définir des règles pour restreindre l'accès à PSC à certains MIE et à certains niveaux d'authentification (par exemple, exiger une authentification multi-facteurs (MFA)). | Editeur du FI local |

| EXI FI 25 | L’éditeur du FI local DOIT mettre à disposition des établissements utilisant sa solution les mécanismes nécessaires à la gestion et au suivi de l’authentification, notamment les journaux d’événements et les paramétrages de sécurité. Ces mécanismes visent exclusivement la gestion locale des accès et ne constituent pas un mécanisme de contrôle délégué de Pro Santé Connect (PSC). | Editeur du FI local |

| EXI FI 26 | Lorsqu'un utilisateur est déjà authentifié auprès de la solution FI local au moment de réaliser la fédération d'identités avec Pro Santé Connect (PSC), la solution FI local DOIT transmettre fidèlement à PSC le timestamp de la dernière authentification explicite (via le claim auth_time). PSC vérifie que cette dernière authentification a eu lieu il y a moins de 4 heures. Si ce délai est dépassé, PSC peut exiger une réauthentification de l'utilisateur. | Editeur du FI local |

| EXI FI 27 | Lorsque la dernière authentification explicite de l’utilisateur a eu lieu il y a plus de 4 heures, Pro Santé Connect (PSC) peut exiger une réauthentification de l’utilisateur. Dans ce cas, la solution FI local DOIT permettre la réauthentification explicite de l’utilisateur, conformément aux exigences de PSC, avant toute fédération d’identités. | Editeur du FI local |

| EXI FI 28 | Lorsqu'un utilisateur est déjà authentifié auprès de la solution FI local au moment de réaliser la fédération d'identités avec Pro Santé Connect (PSC), la solution FI local DOIT transmettre fidèlement à PSC les informations relatives au moyen d'authentification utilisé (MIE) et à la force d'authentification via les mécanismes standards OIDC (claim amr notamment). PSC assure le contrôle de la conformité de la force d'authentification par rapport aux exigences de sécurité applicables (authentification forte à deux facteurs conformément à la PGSSI-S et à la configuration de référence). | Editeur du FI local Etablissement |

| EXI FI 29 | Lorsque les informations relatives au moyen d’identification électronique (MIE) et à la force d’authentification transmises à Pro Santé Connect (PSC) ne permettent pas d’atteindre le niveau de sécurité requis, l’authentification de l’utilisateur à PSC DOIT être bloquée. Pro Santé Connect (PSC) constate la non-conformité de la force d’authentification et refuse l’authentification. La solution FI local et l’établissement DOIVENT permettre la mise en œuvre d’une réauthentification de l’utilisateur avec un niveau de sécurité plus élevé, avant toute nouvelle tentative de fédération d’identités avec PSC. | Editeur du FI local Etablissement |

| RECO FI 03 | L'éditeur du FI local DEVRAIT proposer un mécanisme permettant à son service d'hériter de la session de l'utilisateur sur son poste de travail. | Editeur du FI local |

| EXI FI 30 | L’établissement DOIT garantir la qualité, l’exactitude et la conformité des données d’identité des professionnels de santé (PS) avant toute fédération d’identités avec Pro Santé Connect (PSC). Cette responsabilité inclut notamment : • la validation d’une adresse email professionnelle rattachée à l’établissement ; • la cohérence et l’exactitude des noms et prénoms ; • le respect des règles d’habilitation définies par l’établissement. L’établissement est responsable de l’identité des utilisateurs qu’il autorise à fédérer avec PSC. | Etablissement |

| EXI FI 31 | L’établissement DOIT mettre en œuvre les mesures de sécurité nécessaires et suffisantes permettant de garantir l’identité des utilisateurs avant toute fédération avec Pro Santé Connect (PSC). Ces mesures incluent notamment : • la gestion de l’inactivité des sessions ; • la maîtrise des accès locaux ; • la prévention des usages non autorisés. L’établissement est responsable de la fiabilité de l’identité véhiculée à PSC via la solution FI local. | Etablissement |

Traçabilité, contrôle et audit

| N° | Description | Entités concernées |

|---|---|---|

| EXI FI 32 | L’éditeur du FI local et l'Établissement DOIVENT mettre à disposition de l'ANS un moyen de récupérer des indicateurs présentant les politiques d'accès à l'application Pro Santé Connect (PSC), telles que la durée de session, les moyens d'identification électronique (MIE) et la force d'authentification autorisés, etc… | Editeur du FI local Etablissement |

| RECO FI 04 | L’éditeur du FI local DEVRAIT mettre à disposition de l'ANS une API ou tout autre moyen permettant à l'ANS de requêter des relevés d'indicateurs de façon autonome, sans avoir à solliciter l'Établissement dans lequel le service est implémenté. Toutefois, l’Établissement DOIT être informé de la nature et des modalités de cette collecte, afin de garantir la transparence et le respect des dispositions légales et réglementaires. | Editeur du FI local |

| EXI FI 33 | L’éditeur du FI local DOIT avoir testé avec succès son service avec les endpoints de Pro Santé Connect Bac à Sable, avant toute connexion à l'environnement de production. | Editeur du FI local |

| EXI FI 34 | L’éditeur du FI local DOIT s’assurer que les tests de son service incluent un panel représentatif d’Établissements de Santé, prenant en compte la diversité des types d'établissements, des configurations techniques et des flux de travail, afin de valider la solution dans des conditions variées avant son déploiement en production. | Editeur du FI local |

| EXI FI 35 | L’éditeur du FI local et l’établissement DOIVENT informer l’ANS dans un délai maximum de 12 heures à compter de la découverte de tout incident de sécurité ou de toute violation de données à caractère personnel susceptible d’affecter l’authentification Pro Santé Connect (PSC). Cette obligation d’information vise la gestion opérationnelle du dispositif PSC et n’emporte pas, à elle seule, la notification réglementaire prévue par d’autres cadres (RGPD, CERT, etc.). | Editeur du FI local |

| EXI FI 36 | La solution FI local DOIT disposer de capacités suffisantes de suivi des traces permettant de remonter les événements ayant mené à une identification fédérée auprès de PSC en cas de demande de l'ANS (investigation, réquisition juridique, etc.). | Editeur du FI local |

| EXI FI 37 | L'éditeur du FI local et l'établissement DOIVENT conserver les traces des événements sur une durée minimale de 3 mois et d'un maximum de 6 mois. | Editeur du FI local Etablissement |

Gouvernance des identités, gestion des accès et sécurité

| N° | Description | Entités concernées |

|---|---|---|

| EXI FI 38 | Au sein d'un établissement, la solution FI local DOIT être intégrée à un processus IAM (Identity and Access Management) mature, comprenant un répertoire d'identité local, un processus de gestion du cycle de vie des identités, et la synchronisation des données, entre autres. | Etablissement |

| EXI FI 39 | La gestion des comptes à privilèges au sein de la solution FI local DOIT suivre les Recommandations relatives à l'administration sécurisée des systèmes d'information publiées par l'ANSSI. | Etablissement |

| EXI FI 40 | L'éditeur du FI local DOIT disposer de processus robustes et sécurisés pour l'acquisition, l'enrôlement et la distribution des MIE. Ces processus doivent garantir que seuls les utilisateurs autorisés obtiennent les MIE et que l'ensemble des étapes respectent les exigences de sécurité, afin de prévenir les risques de compromission ou de mauvaise gestion des identités. | Editeur du FI local |

| EXI FI 41 | La solution FI local DOIT permettre de définir et de sélectionner précisément, de manière configurable par l'administrateur ou la structure en charge de la gestion des utilisateurs, quels groupes d'utilisateurs peuvent accéder à la fonctionnalité de délégation de l'authentification Pro Santé Connect (PSC) via un FI local. | Editeur du FI local |

| EXI FI 42 | Les établissements doivent pouvoir spécifier, de manière nominative ou par des règles clairement définies (par exemple l'appartenance à un groupe ou à un service), quels utilisateurs sont autorisés à bénéficier de la délégation de l'authentification Pro Santé Connect (PSC) via un FI local, et ce conformément aux politiques de sécurité et de gestion des accès en vigueur dans l'établissement. | Editeur du FI local Etablissement |

| EXI FI 43 | L’établissement DOIT être en mesure de retirer à tout moment l’autorisation d’un utilisateur à bénéficier de la délégation de l’authentification Pro Santé Connect (PSC) via un FI local. Le retrait de cette autorisation DOIT empêcher toute nouvelle fédération d’identités avec PSC pour l’utilisateur concerné. | Etablissement |

| EXI FI 44 | Les modifications apportées aux politiques d’accès, aux règles d’authentification ou aux autorisations des utilisateurs DOIVENT être prises en compte sans délai incompatible avec la sécurité des accès à Pro Santé Connect (PSC). Cette exigence s’applique notamment aux changements relatifs aux moyens d’identification électronique (MIE), aux niveaux de force d’authentification et aux autorisations d’accès. | Etablissement |

Parcours de raccordement et accès au bac à sable

Le dispositif de délégation de l’authentification Pro Santé Connect est accessible en environnement Bac à Sable (BAS) afin de permettre aux éditeurs et aux établissements de santé de préparer leur raccordement et de réaliser leurs tests.

Le raccordement repose sur un parcours commun aux deux profils :

dépôt d’un dossier Datapass (api.gouv.fr) pour obtenir un numéro de demande ;

complétion du formulaire de délégation afin d’identifier le demandeur (éditeur / établissement) et de transmettre les informations nécessaires au suivi.

La date de disponibilité en production sera communiquée dès que possible.

1

Créez le compte de votre responsable technique sur iSC

Inscrivez vous sur iSC (Fournisseur d'Identité de l'ANS pour les Industriels) et disposez d’un seul compte pour accéder à vos services clés de l’ANS (Espace Authentifié du Portail Industriels, Plateforme Convergence, Plateforme Gazelle Référencement, Ecoscore, Observatoire, MOTCO 2, Statistiques PSC, ...).

Délai moyen : 2 semaines

Délai moyen : 2 semaines Obtention d'un compte iSC créé et validé

Obtention d'un compte iSC créé et validé2

Effectuez une demande d'accès à l'API Pro Santé Connect

L'accès aux fonctionnalités PSC nécessitent une demande Datapass spécifique à chaque besoin.

Exemple : en tant que fournisseur de services, je souhaite raccorder deux services différents, je dois faire deux demandes Datapass.

L’accès aux données de l’API Pro Santé Connect nécessite une demande Datapass.

Délai moyen : 2 semaines

Délai moyen : 2 semaines Obtention du numéro de demande Datapass

Obtention du numéro de demande Datapass Le numéro d’habilitation Datapass est différent du numéro de demande Datapass. Lors de votre demande de raccordement il faut renseigner le numéro de demande Datapass.

Le numéro d’habilitation Datapass est différent du numéro de demande Datapass. Lors de votre demande de raccordement il faut renseigner le numéro de demande Datapass.3

Activez votre Espace Authentifié

Une fois votre compte iSC créé et validé, activez votre Espace Authentifié et bénéficiez d'un ensemble d'informations ciblées, personnalisées et adaptées à votre besoin.

Délai moyen : instantané

Délai moyen : instantané Obtention d'un accès à l'Espace Authentifié du Portail Industriels

Obtention d'un accès à l'Espace Authentifié du Portail Industriels4

Faites référencer votre solution FI local auprès de l’ANS

Cette étape s’adresse aux éditeurs souhaitant engager les travaux de référencement de leur solution. Elle se conclut par la validation d’une configuration de référence, qui pourra ensuite être déclinée pour les établissements de santé utilisant cette solution.

À l’issue de cette étape, le paramètre kc_idp_hint associé à la solution est déterminé et publié dans la liste des solutions éligibles.

Délai moyen : 2 semaines

Délai moyen : 2 semaines Validation d’une configuration de référence

Validation d’une configuration de référence5

Raccordez votre solution ou votre établissement au Bac à Sable (BAS)

Cette étape concerne :

- les éditeurs souhaitant tester leur configuration de référence dans l’environnement de Bac à Sable,

- les établissements de santé souhaitant raccorder une solution FI local éligible (sélection du kc_idp_hint publié).

Délai moyen : 2 semaines

Délai moyen : 2 semaines Obtention du raccordement en BAS

Obtention du raccordement en BAS6

Demandez le passage en production (PROD)

La demande de passage en production sera réalisée via l’Espace Authentifié. Cette fonctionnalité n’est pas encore ouverte : la date d’ouverture sera communiquée dès que possible.

Lorsqu’elle sera disponible, seuls les établissements de santé ayant réalisé le raccordement en Bac à Sable et ayant pris en compte le référentiel d’exigences pourront candidater.

Délai moyen : à préciser

Délai moyen : à préciser Accès à la délégation en production

Accès à la délégation en productionRessources techniques et modalités de mise en œuvre

La mise en œuvre de la délégation de l’authentification Pro Santé Connect repose sur des choix techniques et organisationnels structurants, tant pour les éditeurs de solutions d’identité que pour les établissements de santé.

Afin d’accompagner ces acteurs, une page dédiée regroupe l’ensemble des ressources techniques nécessaires à la compréhension et à la mise en œuvre du dispositif, notamment :

les prérequis communs (iSC, Datapass, Espace authentifié) ;

les règles relatives aux valeurs AMR, incluant les valeurs actuellement autorisées et les principes d’évolution ;

les attendus en matière d’authentification forte résistante au phishing ;

les approches architecturales (multi-tenant / mono-tenant) et leurs impacts sur le

kc_idp_hint;les modalités de tests, de contrôle et de preuve de conformité ;

les spécificités à connaître côté établissements de santé, notamment sur l’expérience utilisateur et la gestion des sessions.

Ces éléments sont fournis à titre informatif et d’accompagnement, afin de permettre aux éditeurs et aux établissements de santé d’anticiper leurs travaux et de s’inscrire dans une démarche conforme et maîtrisée.